权限系统是B端产品的底层基石,关乎安全、效率与合规。本文从实际场景切入,系统梳理权限设计的核心要素与常见模型,并结合实战案例与避坑指南,帮助构建高效、可控的权限体系。

引言:从一场尴尬的会议开始

周一上午,销售部李经理正准备给团队展示最新的客户分析报告,却在点击系统时屏幕上弹出一个刺眼的红色提示:“您无权访问此功能”。全场静默,IT支持电话被打爆…

这样的场景是否似曾相识?在B端产品中,权限管理看似低调,却直接影响着企业的运营效率和安全性。一个好的权限系统能让企业运转如行云流水,而一个糟糕的权限设计则会让组织陷入混乱与低效。

本文将用最通俗易懂的语言和实际案例,带你全面了解B端产品权限设计的核心要领。

一、权限基础:什么是B端权限管理?

1.1 一个简单的比喻

想象一下你走进一栋办公大楼:

- 功能权限:你能进入哪些房间(办公室、会议室、健身房)

- 数据权限:你能查看哪些文件(自己的文件、部门文件、公司文件)

- 操作权限:你能进行哪些操作(阅读文件、修改文件、销毁文件)

B端权限管理就是为企业搭建这样一套“数字门禁系统”,确保正确的人在正确的时间能够访问正确的资源并进行正确的操作。

1.2 为什么权限管理如此重要?

- 安全性:保护企业核心数据不被未授权人员访问

- 效率性:让员工快速获得工作所需资源,减少审批等待

- 合规性:满足行业监管要求(如ISO27001、GDPR等)

- 责任明晰:确保每项操作可追溯,责任到人

二、核心概念:权限的三大要素

2.1 用户(User):系统使用者

不仅仅是员工,还包括客户、供应商等任何需要访问系统的人。

实际案例:某电商公司的系统中,用户包括内部员工(采购、销售、客服)、供应商(查看库存、确认订单)、客户(查看订单状态)。

2.2 资源(Resource):被保护的对象

系统中需要控制访问的内容,包括:

- 页面资源:功能模块、菜单、页面

- 操作资源:按钮、接口、API

- 数据资源:客户信息、订单数据、财务数字

实际案例:在CRM系统中,资源包括客户列表、商机详情、合同管理、报表中心等模块。

2.3 操作(Operation):对资源的行为

常见的操作类型包括:

- 查看(Read)

- 新建(Create)

- 编辑(Update)

- 删除(Delete)

- 审核(Approve)

- 导出(Export)

实际案例:对“采购订单”这一资源,采购专员可以【新建】,采购经理可以【审核】,财务人员可以【查看】,其他人则无任何权限。

三、核心模型:RBAC——最常用的权限管理模式

3.1 什么是RBAC?

RBAC(Role-Based Access Control,基于角色的访问控制)是当前最主流、最高效的权限管理模型。其核心思想是:不直接给用户分配权限,而是通过角色这个中间层来连接用户和权限。

3.2 RBAC的工作原理

用户 → 分配角色 → 角色 → 拥有权限 → 访问资源

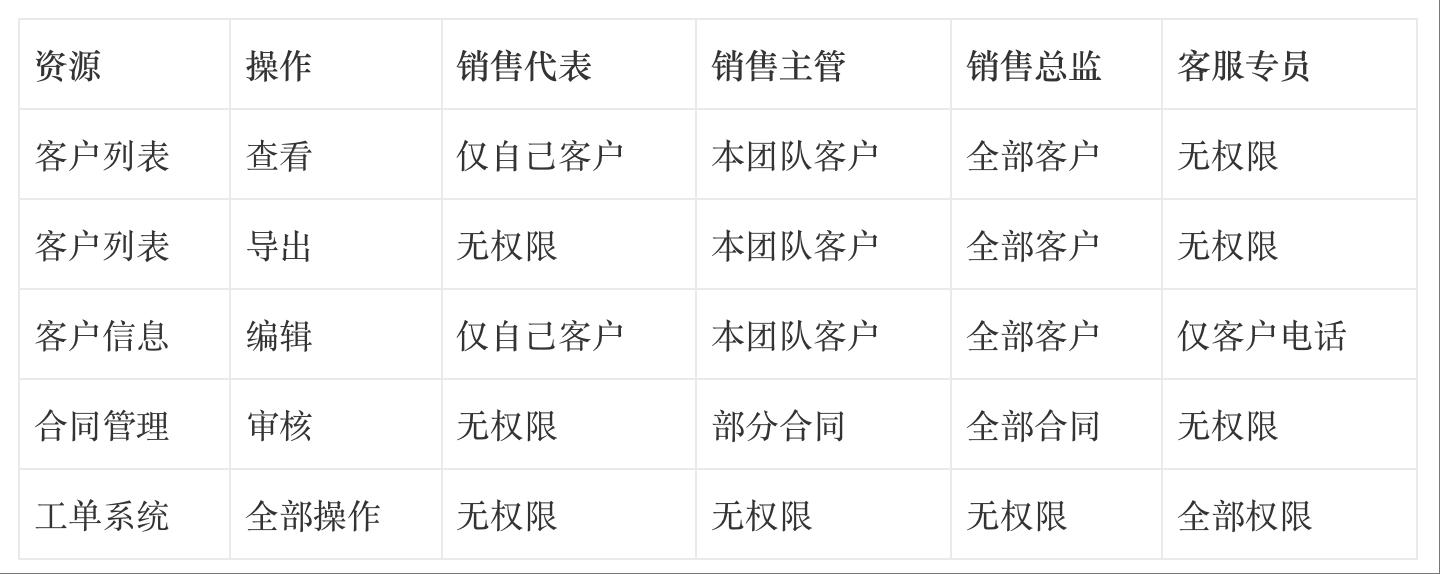

3.3 实际案例:某公司的CRM系统权限设计

第一步:定义角色

根据组织架构定义以下角色:

第二步:为角色分配权限

第三步:为用户分配角色

- 小李(新销售)→分配“销售代表”角色

- 张经理(销售团队负责人)→分配“销售主管”角色

- 王总(销售负责人)→分配“销售总监”角色

当小李晋升为主管时,只需要将他的角色从“销售代表”改为“销售主管”,他的权限就会自动更新为主管级别的权限。

3.4 RBAC的优势

- 简化管理:不需要为每个用户单独设置权限

- 灵活调整:角色权限变更,所有用户自动生效

- 降低错误:减少权限分配中的失误

- 职责分离:通过角色互斥,防止权力过度集中

四、进阶概念:数据权限——精细控制的艺术

除了功能权限(能否访问某个功能),在实际业务中,数据权限(能看到哪些数据)往往更为重要。

4.1 常见的数据权限范围

- 本人数据:只能查看和处理自己创建的数据

- 本部门数据:可以查看和处理本部门的所有数据

- 本部门及下级部门数据:适用于树形组织架构

- 全部数据:可以查看和处理系统中的所有数据

4.2 实际案例:销售团队的数据权限设计

某公司有以下组织架构:

- 销售部(下设华北组、华南组、华东组)

- 每个销售组有若干销售代表

数据权限设置:

- 销售代表:只能查看“本人数据”

- 销售组长:可以查看“本组全部数据”

- 销售总监:可以查看“全部数据”

这样既保证了销售人员能够开展工作,又防止了客户信息在不同小组间随意流动。

五、权限设计实战:5步搭建合理的权限体系

步骤一:资源梳理

列出系统中所有需要权限控制的资源,包括页面、按钮、数据等。

步骤二:角色规划

基于企业的组织架构和岗位职责,抽象出系统角色。

技巧:角色划分不宜过细也不宜过粗。一般中小型企业,10-20个角色足够;大型企业可能需要30-50个角色。

步骤三:权限分配

为每个角色分配适当的权限,遵循最小权限原则——只授予完成工作所必需的最小权限。

步骤四:测试验证

创建测试账号,模拟不同角色的操作,确保权限设置正确无误。

步骤五:迭代优化

根据实际使用反馈,不断调整和优化权限设置。

六、常见误区与避坑指南

6.1 误区一:权限过度细化

问题:创建过多角色,每个角色只有极小差异,增加管理负担。

建议:适当抽象和合并,容忍一定的权限冗余。

6.2 误区二:忽视数据权限

问题:只控制功能权限,没控制数据权限,导致销售员能看到全公司客户信息。

建议:功能权限和数据权限并重设计。

6.3 误区三:缺乏定期审计

问题:员工转岗或离职后,权限未及时调整,存在安全风险。

建议:建立权限定期审计机制,每季度清理一次无用账号和权限。

6.4 误区四:超级管理员滥用

问题:过多用户拥有超级管理员权限,增加系统风险。

建议:严格控制超管权限,遵循“最少人数”原则。

七、未来趋势:权限管理的智能化发展

- 属性基访问控制(ABAC):更灵活的权限模型,基于用户属性、环境条件等动态决策

- 风险自适应认证:根据用户行为风险动态调整权限要求

- AI驱动权限优化:通过机器学习自动识别权限设置中的问题和优化点

结语:权限是B端产品的基石

权限管理看似是B端产品的后台功能,却直接影响着用户体验和系统安全。一个好的权限系统应该像一位经验丰富的交通指挥员——既保证道路畅通,又防止交通事故发生。

好的权限系统无声却有力,它不应该是业务的绊脚石,而应该是企业高效运转的加速器。

本文由 @彭丹萍 原创发布于人人都是产品经理。未经作者许可,禁止转载。

题图来自Pexels,基于CC0协议。

该文观点仅代表作者本人,人人都是产品经理平台仅提供信息存储空间服务。